在網(wǎng)絡(luò)安全領(lǐng)域,谷歌作為全球科技巨頭,其內(nèi)部系統(tǒng)的安全性一直備受關(guān)注。在一次由白帽黑客進(jìn)行的滲透測(cè)試中,一個(gè)看似微小的漏洞竟意外泄露了谷歌內(nèi)部主機(jī)的敏感信息,最終被認(rèn)定為高危漏洞,并獲得了1萬(wàn)美元的賞金獎(jiǎng)勵(lì)。本文將詳細(xì)介紹這一漏洞的發(fā)現(xiàn)過(guò)程、技術(shù)原理及對(duì)信息系統(tǒng)運(yùn)行維護(hù)服務(wù)的深刻啟示。

漏洞發(fā)現(xiàn)背景:從“挖洞”開(kāi)始

白帽黑客(通常稱為安全研究人員)通過(guò)谷歌的漏洞懸賞計(jì)劃(Vulnerability Reward Program, VRP),對(duì)谷歌旗下系統(tǒng)進(jìn)行合法測(cè)試。在這次測(cè)試中,研究人員瞄準(zhǔn)了一個(gè)谷歌內(nèi)部使用的信息系統(tǒng)運(yùn)行維護(hù)服務(wù)平臺(tái),該平臺(tái)用于管理服務(wù)器配置、監(jiān)控運(yùn)行狀態(tài)及處理服務(wù)請(qǐng)求。起初,研究人員的目的是評(píng)估該平臺(tái)的外部攻擊面,尋找常見(jiàn)的漏洞如SQL注入或跨站腳本(XSS)。但經(jīng)過(guò)細(xì)致分析,他們發(fā)現(xiàn)了一個(gè)更隱蔽的路徑:一個(gè)未經(jīng)充分驗(yàn)證的API接口,該接口本應(yīng)僅限內(nèi)部訪問(wèn),卻意外暴露在外部網(wǎng)絡(luò)中。

漏洞技術(shù)原理:信息泄露的鏈條

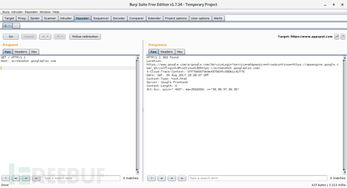

漏洞的核心在于一個(gè)API端點(diǎn)(endpoint),該端點(diǎn)設(shè)計(jì)用于返回內(nèi)部主機(jī)的運(yùn)行狀態(tài)數(shù)據(jù),包括主機(jī)名、IP地址、操作系統(tǒng)版本、運(yùn)行服務(wù)列表以及部分配置參數(shù)。正常情況下,該接口應(yīng)通過(guò)身份驗(yàn)證和訪問(wèn)控制列表(ACL)限制訪問(wèn),但由于配置錯(cuò)誤,訪問(wèn)控制機(jī)制被繞過(guò)。研究人員通過(guò)以下步驟觸發(fā)了漏洞:

- 偵察階段:使用工具掃描谷歌子域名,識(shí)別出這個(gè)運(yùn)行維護(hù)服務(wù)平臺(tái)的入口點(diǎn)。

- 枚舉接口:通過(guò)手動(dòng)測(cè)試和自動(dòng)化腳本,發(fā)現(xiàn)了未文檔化的API路徑,該路徑無(wú)需認(rèn)證即可訪問(wèn)。

- 數(shù)據(jù)提取:向該API發(fā)送請(qǐng)求后,服務(wù)器返回了JSON格式的響應(yīng),其中包含了大量?jī)?nèi)部主機(jī)信息。這些信息如果落入惡意攻擊者手中,可用于發(fā)起更復(fù)雜的攻擊,如橫向移動(dòng)或精準(zhǔn)釣魚(yú)。

值得注意的是,漏洞的嚴(yán)重性不僅在于數(shù)據(jù)泄露本身,還在于這些信息可被組合利用。例如,結(jié)合主機(jī)IP和運(yùn)行服務(wù),攻擊者可推斷出網(wǎng)絡(luò)拓?fù)洌踔炼ㄎ魂P(guān)鍵系統(tǒng)(如數(shù)據(jù)庫(kù)服務(wù)器)。谷歌安全團(tuán)隊(duì)在評(píng)估后,將該漏洞評(píng)級(jí)為“高危”,因?yàn)樗苯舆`反了最小權(quán)限原則,并可能導(dǎo)致進(jìn)一步的入侵。

漏洞處理與賞金獎(jiǎng)勵(lì)

研究人員在確認(rèn)漏洞后,立即通過(guò)谷歌VRP平臺(tái)提交了詳細(xì)報(bào)告,包括復(fù)現(xiàn)步驟、潛在影響和修復(fù)建議。谷歌安全團(tuán)隊(duì)在24小時(shí)內(nèi)確認(rèn)了漏洞,并在48小時(shí)內(nèi)部署了臨時(shí)補(bǔ)丁,徹底修復(fù)了訪問(wèn)控制問(wèn)題。作為回報(bào),研究人員獲得了1萬(wàn)美元的賞金,這不僅體現(xiàn)了漏洞的價(jià)值,也彰顯了谷歌對(duì)安全社區(qū)的承諾。

對(duì)信息系統(tǒng)運(yùn)行維護(hù)服務(wù)的啟示

這一事件為所有組織的運(yùn)行維護(hù)服務(wù)提供了重要教訓(xùn):

- 強(qiáng)化訪問(wèn)控制:內(nèi)部系統(tǒng)必須嚴(yán)格實(shí)施身份驗(yàn)證和授權(quán)機(jī)制,即使系統(tǒng)僅限內(nèi)部使用,也應(yīng)假設(shè)其可能暴露在外部網(wǎng)絡(luò)中。定期審計(jì)API接口和網(wǎng)絡(luò)邊界是預(yù)防類似漏洞的關(guān)鍵。

- 最小權(quán)限原則:運(yùn)行維護(hù)平臺(tái)應(yīng)僅提供必要的信息,避免泄露冗余數(shù)據(jù)。在本案例中,如果API僅返回基本狀態(tài)(如“運(yùn)行中”或“故障”),而非詳細(xì)配置,風(fēng)險(xiǎn)將大幅降低。

- 持續(xù)監(jiān)控與測(cè)試:組織應(yīng)建立常態(tài)化的安全測(cè)試流程,包括外部滲透測(cè)試和內(nèi)部代碼審查。谷歌的漏洞懸賞計(jì)劃是一個(gè)成功范例,鼓勵(lì)外部研究人員幫助發(fā)現(xiàn)盲點(diǎn)。

- 應(yīng)急響應(yīng)能力:快速響應(yīng)是降低損失的核心。谷歌團(tuán)隊(duì)的高效處理展示了成熟的安全運(yùn)維體系,包括漏洞分類、修補(bǔ)和溝通機(jī)制。

結(jié)論:安全無(wú)小事

這次價(jià)值1萬(wàn)美元的漏洞事件,雖然最終未造成實(shí)際損害,但它敲響了警鐘:即使是最先進(jìn)的科技公司,也可能因配置疏忽而面臨風(fēng)險(xiǎn)。對(duì)于信息系統(tǒng)運(yùn)行維護(hù)服務(wù)而言,安全必須融入運(yùn)維的每一個(gè)環(huán)節(jié)——從設(shè)計(jì)、部署到日常管理。通過(guò)加強(qiáng)訪問(wèn)控制、遵循安全最佳實(shí)踐,并借助社區(qū)力量進(jìn)行持續(xù)改進(jìn),組織才能有效防范此類信息泄露漏洞,確保業(yè)務(wù)穩(wěn)定運(yùn)行。

挖洞經(jīng)驗(yàn)不僅是技術(shù)挑戰(zhàn),更是推動(dòng)整個(gè)行業(yè)進(jìn)步的動(dòng)力。每一次漏洞的發(fā)現(xiàn)與修復(fù),都在為更安全的數(shù)字世界添磚加瓦。